Esto se puede hacer mediante investigaciones de mercado, informes de la industria, asistiendo a conferencias e interactuando con expertos de la industria.

realice lisis FODA: realice un análisis integral de las fortalezas, debilidades, oportunidades y amenazas de su negocio.

Esto le ayudará a identificar amenazas potenciales y desarrollar estrategias para mitigarlas. Fomentar una cultura de innovación: animar a los empleados a pensar creativamente y explorar nuevas ideas.

Al fomentar la innovación dentro de su organización, puede identificar y abordar de manera proactiva amenazas potenciales antes de que se conviertan en desafíos importantes. Estudio de caso: Nokia no evaluó la amenaza de los teléfonos inteligentes. Nokia, que alguna vez fue un actor dominante en la industria de la telefonía móvil, no logró evaluar la amenaza que representan los teléfonos inteligentes.

A pesar de ser pionera en tecnología móvil , la dirección de Nokia no reconoció la creciente popularidad de los teléfonos inteligentes y el impacto que tendrían en el mercado. Como resultado, Nokia perdió su participación de mercado frente a competidores como Apple y Samsung, quienes capitalizaron la revolución de los teléfonos inteligentes.

En conclusión, comprender la importancia de evaluar las amenazas del mercado es vital para las empresas que buscan mantener una ventaja competitiva. Al identificar de forma proactiva las amenazas potenciales, las empresas pueden adaptar sus estrategias, innovar y mantenerse a la vanguardia.

A través de ejemplos, consejos y estudios de casos , hemos resaltado la importancia de evaluar las amenazas del mercado y brindado información sobre cómo las empresas pueden afrontar estos desafíos de manera efectiva.

Comprender la importancia de evaluar las amenazas del mercado - Evaluacion de las amenazas del mercado para tener una perspectiva mas clara del mercado. En el panorama financiero impredecible y acelerado de hoy, es crucial que tanto las personas como las empresas evalúen las amenazas potenciales que podrían poner en peligro su seguridad financiera.

Al identificar estos riesgos desde el principio, podemos tomar medidas proactivas para mitigar su impacto y proteger nuestros activos. En esta sección, exploraremos algunas consideraciones clave al evaluar riesgos y compartiremos consejos prácticos y estudios de casos para ayudarlo a mejorar su seguridad financiera.

Identificar amenazas potenciales. El primer paso para evaluar los riesgos es identificar las amenazas potenciales que podrían representar un riesgo para su seguridad financiera. Estas amenazas pueden variar según varios factores, como su industria, ubicación geográfica y circunstancias personales.

Algunos ejemplos comunes de amenazas potenciales incluyen:. A volatilidad del mercado : las fluctuaciones en el mercado de valores, las tasas de interés o los precios de las materias primas pueden afectar significativamente sus inversiones y la estabilidad financiera general.

Evaluar los riesgos potenciales asociados con la volatilidad del mercado es esencial para las personas y empresas que dependen en gran medida de las inversiones. B Violaciones de ciberseguridad: con la creciente dependencia de la tecnología y las plataformas digitales, el riesgo de ciberataques se ha convertido en una preocupación importante.

Identificar las vulnerabilidades en su presencia en línea, como contraseñas débiles o protocolos de seguridad obsoletos, puede ayudarlo a proteger su información financiera contra posibles violaciones. C Desastres naturales: Dependiendo de su ubicación geográfica, los desastres naturales como huracanes, terremotos o inundaciones pueden representar una amenaza importante para su seguridad financiera.

Evaluar los riesgos potenciales asociados con tales eventos e implementar una cobertura de seguro adecuada puede ayudar a mitigar su impacto financiero.

Consejos para evaluar los riesgos. Al evaluar los riesgos para su seguridad financiera, es importante adoptar un enfoque sistemático e integral.

Aquí hay algunos consejos que lo guiarán a través del proceso :. A Realice un análisis exhaustivo: comience por realizar un análisis exhaustivo de su situación financiera, incluidos sus activos, pasivos, fuentes de ingresos y gastos.

Este análisis le ayudará a identificar las áreas que son más vulnerables a posibles amenazas. B Manténgase informado: manténgase actualizado sobre las últimas tendencias , regulaciones y desarrollos en su industria. Al mantenerse informado, puede anticipar riesgos potenciales y tomar medidas proactivas para mitigarlos.

C Diversifique sus inversiones: distribuir sus inversiones entre diferentes clases de activos puede ayudar a reducir el impacto de la volatilidad del mercado. La diversificación es una estrategia eficaz de gestión de riesgos que puede mejorar su seguridad financiera.

Estudio de caso: Evaluación de riesgos comerciales. Consideremos un estudio de caso del propietario de una pequeña empresa que opera una tienda minorista. El propietario identifica amenazas potenciales a su seguridad financiera, incluida una mayor competencia de los minoristas en línea, interrupciones en la cadena de suministro y crisis económicas.

Al realizar un análisis exhaustivo y mantenerse informado sobre las tendencias de la industria, el propietario de la empresa implementa varias estrategias para mitigar estos riesgos.

En primer lugar, el propietario invierte en una plataforma de comercio electrónico para ampliar su presencia online y competir con los minoristas online. Esto diversifica sus fuentes de ingresos y reduce el impacto de una mayor competencia.

En segundo lugar, establecen relaciones con múltiples proveedores y negocian contratos con opciones de respaldo, lo que reduce el riesgo de interrupciones en la cadena de suministro.

Por último, el propietario de la empresa crea un fondo de emergencia para resistir las crisis económicas, garantizando que pueda sostener sus operaciones en tiempos difíciles. Al evaluar proactivamente los riesgos e implementar estrategias adecuadas, el propietario de la empresa mejora con éxito su seguridad financiera y posiciona su negocio para el éxito a largo plazo.

Evaluar los riesgos e identificar amenazas potenciales a la seguridad financiera es un paso crucial para salvaguardar nuestros activos. Al adoptar un enfoque sistemático, mantenerse informado e implementar estrategias adecuadas, las personas y las empresas pueden mitigar el impacto de los riesgos potenciales.

Recuerde, la clave es ser proactivo en lugar de reactivo cuando se trata de proteger su bienestar financiero. Identificación de amenazas potenciales a la seguridad financiera - Acuerdo de cobertura de activos colaboracion para mejorar la seguridad financiera.

Cuando se trata de análisis de mercado, comprender la competencia y las amenazas potenciales es fundamental. Al evaluar la competencia de la industria y las amenazas potenciales , las empresas pueden identificar oportunidades de crecimiento para la adquisición. Esta sección explorará la importancia de evaluar la competencia de la industria y las amenazas potenciales , así como las estrategias para hacerlo de manera efectiva.

Por qué es importante evaluar la competencia de la industria y las amenazas potenciales. Evaluar la competencia de la industria y las amenazas potenciales es importante por varias razones.

En primer lugar, ayuda a las empresas a comprender su posición en el mercado. Al analizar la competencia, las empresas pueden identificar sus fortalezas y debilidades y hacer ajustes para mejorar su posición.

En segundo lugar, ayuda a las empresas a identificar amenazas potenciales a su participación de mercado. Al anticipar amenazas potenciales, las empresas pueden desarrollar estrategias para minimizar su impacto. Finalmente, evaluar la competencia de la industria y las amenazas potenciales puede ayudar a las empresas a identificar oportunidades de crecimiento.

Al comprender las brechas en el mercado, las empresas pueden desarrollar nuevos productos o servicios para llenarlas. Estrategias para evaluar la competencia de la industria y las amenazas potenciales. Existen varias estrategias que las empresas pueden utilizar para evaluar la competencia de la industria y las amenazas potenciales.

Una estrategia es realizar un análisis FODA. Esto implica identificar las fortalezas, debilidades, oportunidades y amenazas del negocio. Al realizar un análisis FODA, las empresas pueden identificar áreas en las que sobresalen y áreas en las que necesitan mejorar.

Otra estrategia es realizar un análisis de las cinco fuerzas de Porter. Esto implica analizar el poder de negociación de los proveedores, el poder de negociación de los clientes, la amenaza de nuevos participantes , la amenaza de sustitutos y la intensidad de la rivalidad competitiva.

Al realizar un análisis de las cinco fuerzas de Porter, las empresas pueden identificar los impulsores clave de la competencia en su industria.

Ejemplos de competencia industrial y amenazas potenciales. Un ejemplo de competencia industrial es la industria de viajes compartidos.

Empresas como Uber y Lyft compiten por participación de mercado y ambas innovan constantemente para obtener una ventaja. Otro ejemplo de competencia industrial es la industria del streaming de vídeo. Empresas como Netflix, Amazon Prime y Hulu compiten por suscriptores y cada empresa está invirtiendo mucho en contenido original para diferenciarse.

Una amenaza potencial para estas industrias son los cambios regulatorios. Los gobiernos pueden imponer nuevas regulaciones que podrían dificultar el funcionamiento de estas empresas. Comparar opciones para abordar la competencia de la industria y las amenazas potenciales. Cuando se trata de abordar la competencia de la industria y las amenazas potenciales, las empresas tienen varias opciones.

Una opción es competir frontalmente con los competidores. Esto puede implicar invertir en nueva tecnología, ampliar líneas de productos o bajar precios. Otra opción es diferenciar el negocio.

Esto puede implicar desarrollar una marca única, ofrecer un servicio al cliente superior o crear un producto especializado. Una tercera opción es colaborar con la competencia.

Esto puede implicar la formación de asociaciones o empresas conjuntas para abordar desafíos comunes. En última instancia , la mejor opción dependerá de las circunstancias específicas del negocio. Evaluar la competencia de la industria y las amenazas potenciales es una parte importante del análisis de mercado.

Al comprender la competencia y las amenazas potenciales, las empresas pueden identificar oportunidades de crecimiento para la adquisición. Las estrategias para evaluar la competencia de la industria y las amenazas potenciales incluyen la realización de un aná lisis FODA y un análisis de las cinco fuerzas de Porter.

Ejemplos de competencia industrial y amenazas potenciales incluyen las industrias de viajes compartidos y transmisión de video. Las empresas tienen varias opciones para abordar la competencia de la industria y las amenazas potenciales , incluida competir frontalmente, diferenciar el negocio y colaborar con los competidores.

El análisis de la competencia es un paso crucial en cualquier proceso de análisis de mercado. Comprender las fortalezas y debilidades de sus competidores puede proporcionar información valiosa sobre su propia estrategia comercial y ayudar a identificar amenazas potenciales que pueden afectar su potencial de retorno de la inversión.

En esta sección, exploraremos algunos métodos y consejos efectivos para evaluar a los competidores y las amenazas potenciales.

Identifique a sus competidores clave: comience por identificar a los principales actores de su industria o nicho. Estos podrían ser tanto competidores directos que ofrecen productos o servicios similares, como competidores indirectos que atienden al mismo público objetivo pero con ofertas diferentes.

Haga una lista de estos competidores y recopile tanta información como sea posible sobre sus modelos de negocio, participación de mercado, base de clientes y ventajas competitivas. Ejemplo: digamos que es una pequeña tienda de comercio electrónico especializada en joyería hecha a mano.

Sus competidores directos pueden incluir otras joyerías en línea, mientras que sus competidores indirectos podrían ser boutiques locales que venden joyas.

Al identificar a estos competidores, puede analizar sus estrategias de precios, gama de productos y opiniones de los clientes para obtener una ventaja competitiva. Analiza sus fortalezas y debilidades: Una vez que hayas identificado a tus competidores, es fundamental evaluar sus fortalezas y debilidades.

Observe factores como la reputación de su marca, la calidad del producto, el servicio al cliente, los precios, las estrategias de marketing y los canales de distribución. Comprender estos aspectos te ayudará a identificar áreas en las que puedes diferenciarte y ofrecer una propuesta de valor única a los clientes.

Consejo: realice investigaciones en línea, lea reseñas de clientes e incluso considere realizar una compra a sus competidores para experimentar sus productos o servicios de primera mano.

Esto le brindará información valiosa sobre sus fortalezas y debilidades y lo ayudará a identificar áreas de mejora en su propio negocio. Supervise sus estrategias de marketing: vigile de cerca las actividades de marketing de sus competidores para comprender cómo posicionan su marca, llegan a los clientes y promocionan sus productos o servicios.

Analice sus campañas publicitarias, presencia en las redes sociales , esfuerzos de marketing de contenidos y cualquier otro canal de marketing que utilicen. Al monitorear sus estrategias, puede aprender de sus éxitos y fracasos y adaptar su propio enfoque de marketing en consecuencia.

Estudio de caso: En la altamente competitiva industria de los teléfonos inteligentes, Samsung y Apple compiten constantemente por el dominio del mercado. Al analizar la estrategia de marketing de Samsung, Apple identificó un hueco en el mercado para un teléfono inteligente más fácil de usar.

Esto llevó al desarrollo del iPhone, que revolucionó la industria e impulsó a Apple a nuevas alturas. Evalúe las amenazas potenciales : el análisis de la competencia también implica identificar amenazas potenciales que pueden afectar su negocio. Estas amenazas pueden provenir de nuevos participantes en el mercado, cambios en las preferencias de los consumidores, avances tecnológicos o cambios en las regulaciones de la industria.

Al estar al tanto de estas amenazas, puede adaptar de manera proactiva su estrategia comercial para mitigar los riesgos potenciales y aprovechar las oportunidades emergentes.

Ejemplo: el auge de las plataformas de transmisión en línea como Netflix representó una amenaza significativa para los proveedores tradicionales de televisión por cable. Al reconocer esta amenaza, las compañías de cable comenzaron a ofrecer sus propios servicios de transmisión y a invertir en contenido original para retener clientes y competir en un mercado en evolución.

En conclusión, evaluar a los competidores y las amenazas potenciales es un aspecto crucial del análisis de mercado. Al identificar a los competidores clave, analizar sus fortalezas y debilidades, monitorear sus estrategias de marketing y evaluar las amenazas potenciales, las empresas pueden obtener una ventaja competitiva y descubrir oportunidades lucrativas para el potencial de retorno de la inversión.

Manténgase alerta, adáptese a la diná mica cambiante del mercado y esfuércese continuamente por diferenciarse de la competencia para prosperar en el dinámico entorno empresarial actual.

Evaluación de competidores y amenazas potenciales - Analisis de mercado revelacion de oportunidades lucrativas para el potencial de retorno de la inversion. La infraestructura crí tica es la columna vertebral de la sociedad moderna. Comprende los sistemas, activos y redes que son esenciales para el funcionamiento de nuestra vida diaria.

Estos incluyen transporte, comunicaciones, energía, agua y servicios de emergencia. El fallo de cualquiera de estos sistemas de infraestructura críticos puede tener consecuencias de gran alcance, incluidas perturbaciones económicas, malestar social e incluso la pérdida de vidas.

Por lo tanto, es crucial identificar amenazas potenciales a la infraestructura crítica y tomar medidas para mitigarlas.

Las amenazas físicas a la infraestructura crítica incluyen desastres naturales, como terremotos, huracanes e inundaciones, así como eventos provocados por el hombre, como ataques terroristas, sabotaje y vandalismo.

Estas amenazas pueden causar daños a edificios, equipos y otras infraestructuras, provocando la interrupción del servicio o incluso una falla total.

Por ejemplo, el huracán Katrina en causó grandes daños a la infraestructura energética en el Golfo de México , lo que provocó cortes de energía generalizados y escasez de combustible.

Con la creciente dependencia de las tecnologías digitales, las amenazas cibernéticas se han convertido en una preocupación importante para la infraestructura crítica. Las amenazas cibernéticas pueden adoptar muchas formas, incluidos ataques de piratería informática, malware, phishing y ransomware.

Estas amenazas pueden comprometer datos confidenciales, interrumpir operaciones y causar pérdidas financieras importantes. Por ejemplo, el ataque de ransomware WannaCry en afectó a más de Las amenazas humanas a la infraestructura crítica incluyen amenazas internas , como empleados o contratistas con intenciones maliciosas , así como errores u omisiones no intencionales.

Estas amenazas pueden provocar filtraciones de datos, daños físicos e interrupciones operativas. Por ejemplo, la violación de datos de Target de fue causada por el incumplimiento de los protocolos de seguridad por parte de un contratista , lo que llevó al compromiso de más de 40 millones de números de tarjetas de crédito.

Las amenazas ambientales a la infraestructura crítica incluyen el cambio climático, la contaminación y el agotamiento de los recursos. Estas amenazas pueden afectar la disponibilidad y confiabilidad de los sistemas de infraestructura crítica , así como su sostenibilidad a largo plazo.

Por ejemplo, la actual sequía en California ha provocado escasez de agua y una mayor presión sobre la infraestructura energética del estado. Las amenazas geopolíticas a la infraestructura crítica incluyen la inestabilidad política, el terrorismo y la guerra. Estas amenazas pueden interrumpir el flujo de recursos, causar daños a la infraestructura y provocar inestabilidad social y económica.

Por ejemplo, el conflicto actual en Siria ha provocado el desplazamiento de millones de personas y la destrucción de infraestructura crítica , incluidos los sistemas de agua y energía. Identificar amenazas potenciales a la infraestructura crítica es esencial para el análisis y la mitigación de riesgos.

Al comprender los diferentes tipos de amenazas y su impacto potencial, podemos tomar medidas para proteger los sistemas de infraestructura críticos y garantizar su resiliencia.

Esto requiere un esfuerzo de colaboración entre agencias gubernamentales, organizaciones del sector privado y el público para desarrollar estrategias efectivas de gestión de riesgos y planes de respuesta. Identificación de amenazas potenciales a la infraestructura crítica - Analisis de riesgos Descubrimiento de amenazas potenciales el papel del CIP en el analisis de riesgos.

En el acelerado entorno empresarial actual, es esencial identificar amenazas potenciales que puedan afectar su negocio. Identificar estas amenazas puede ayudarlo a desarrollar estrategias efectivas para mitigar los riesgos y proteger su negocio de posibles pérdidas.

La evaluación de riesgos es un proceso crucial que ayuda a las empresas a identificar , evaluar y priorizar riesgos potenciales. En esta sección, exploraremos los pasos necesarios para evaluar los riesgos e identificar amenazas potenciales para su negocio.

Identificar riesgos potenciales. El primer paso para evaluar los riesgos para su negocio es identificar los riesgos potenciales. Estos riesgos pueden ser internos, externos o una combinación de ambos.

Los riesgos internos son aquellos que surgen dentro de la organización, como la mala gestión financiera, el robo de empleados o problemas operativos. Los riesgos externos son aquellos que surgen desde fuera de la organización, como desastres naturales, ciberataques o crisis económicas.

Es esencial identificar todos los riesgos potenciales para su negocio para desarrollar un plan de gestión de riesgos eficaz.

Evaluar la probabilidad y el impacto de cada riesgo. Una vez que haya identificado los riesgos potenciales , el siguiente paso es evaluar la probabilidad y el impacto de cada riesgo.

Esto implica evaluar la probabilidad de que ocurra cada riesgo y el impacto potencial que podría tener en su negocio. La probabilidad y el impacto de cada riesgo se pueden evaluar mediante una matriz de riesgos, que asigna una puntuación a cada riesgo en función de su probabilidad e impacto.

Después de evaluar la probabilidad y el impacto de cada riesgo, el siguiente paso es priorizar los riesgos. Esto implica clasificar los riesgos según su gravedad y su posible impacto en su negocio. Priorizar los riesgos le ayuda a centrarse en los riesgos más críticos y a desarrollar estrategias eficaces de gestión de riesgos.

El último paso para evaluar los riesgos para su negocio es desarrollar estrategias de gestión de riesgos. Esto implica desarrollar un plan para mitigar los riesgos identificados en los pasos anteriores.

Las estrategias de gestión de riesgos pueden incluir la implementación de controles internos, la diversificación de su negocio, la compra de seguros o la subcontratación de determinadas funciones.

Por ejemplo, si su empresa se encuentra en un área propensa a inundaciones, podría adquirir un seguro contra inundaciones para proteger su empresa de posibles pérdidas. Alternativamente, podría implementar controles internos, como almacenar documentos y equipos importantes en áreas elevadas , para reducir el impacto de una inundación.

Evaluar los riesgos e identificar amenazas potenciales para su negocio es un proceso crucial que lo ayuda a desarrollar estrategias efectivas de gestión de riesgos. Al identificar riesgos potenciales, evaluar su probabilidad e impacto, priorizar los riesgos y desarrollar estrategias de gestión de riesgos, puede proteger su negocio de posibles pérdidas y garantizar su éxito a largo plazo.

Identificación de amenazas potenciales para su negocio - Aseguradores de riesgos de guerra encontrar socios confiables en tiempos de incertidumbre.

Cuando se trata de la planificación de la recuperación de desastres, uno de los aspectos más cruciales es identificar riesgos y amenazas potenciales.

Esto implica analizar los diferentes factores que podrían afectar negativamente el negocio y sus operaciones. Desde desastres naturales como inundaciones, huracanes y terremotos hasta ataques cibernéticos, cortes de energía y errores humanos, existen varios riesgos que las empresas deben considerar.

identificar estos riesgos es el primer paso para desarrollar un plan integral de recuperación de desastres que puede ayudar a mitigar los daños potenciales y garantizar la continuidad del negocio. Para identificar riesgos y amenazas potenciales, las empresas deben adoptar un enfoque holístico que implique considerar diferentes factores y perspectivas.

Aquí hay algunos pasos que las empresas pueden tomar para identificar riesgos y amenazas potenciales:. Realizar una evaluación de riesgos: una evaluación de riesgos implica evaluar los riesgos potenciales y su impacto en el negocio. Esto implica analizar los diferentes aspectos del negocio, incluidas sus operaciones, infraestructura y fuerza laboral, para identificar posibles vulnerabilidades y amenazas.

Al realizar una evaluación de riesgos, las empresas pueden desarrollar una mejor comprensión de los riesgos potenciales que enfrentan y desarrollar estrategias para mitigarlos. Analizar datos históricos : los datos históricos pueden proporcionar información valiosa sobre los riesgos y amenazas potenciales que enfrentan las empresas.

Al analizar los incidentes pasados y su impacto en el negocio, las empresas pueden identificar patrones y tendencias que pueden ayudarlos a desarrollar estrategias para mitigar los riesgos potenciales. Interiormente con las partes interesadas: comprometerse con las partes interesadas, incluidos los empleados, los clientes y los proveedores, puede proporcionar información valiosa sobre los riesgos y amenazas potenciales.

Los empleados, por ejemplo, pueden ser conscientes de las posibles vulnerabilidades en las operaciones de la empresa, mientras que los clientes pueden proporcionar comentarios sobre los riesgos potenciales en la cadena de suministro.

Manténgase actualizado con las tendencias de la industria : mantener al día con las tendencias de la industria puede ayudar a las empresas a identificar riesgos y amenazas potenciales que pueden surgir en el futuro. Por ejemplo, las empresas en la industria financiera deben mantenerse al día con las últimas amenazas cibernéticas, mientras que las empresas en la industria minorista deben mantenerse al día con los últimos riesgos de la cadena de suministro.

Identificar riesgos y amenazas potenciales es un paso crucial para desarrollar un plan integral de recuperación de desastres. Al adoptar un enfoque holístico y considerar diferentes factores y perspectivas, las empresas pueden desarrollar una mejor comprensión de los riesgos potenciales que enfrentan y desarrollar estrategias para mitigarlos.

Identificar riesgos y amenazas potenciales - Asegurar la continuidad del negocio el papel de DCCI en la planificacion de la recuperacion de desastres. Cuando se trata de proteger nuestras bases militares, uno de los pasos cruciales es evaluar las vulnerabilidades e identificar amenazas potenciales.

Este proceso implica un aná lisis exhaustivo de varios factores que podrían representar un riesgo para la seguridad de estas instalaciones vitales. Al comprender las amenazas potenciales, las autoridades militares pueden desarrollar medidas y estrategias de seguridad efectivas para mitigar los riesgos y proteger al personal, el equipo y la información confidencial.

Para evaluar las vulnerabilidades e identificar amenazas potenciales a las bases militares , es esencial considerar ideas desde diferentes puntos de vista. Esto incluye perspectivas de expertos militares, agencias de inteligencia, fuerzas del orden locales e incluso consultores externos especializados en evaluaciones de seguridad.

Cada punto de vista aporta un conjunto único de experiencias y conocimientos que contribuyen a una comprensión más amplia de los riesgos potenciales que enfrentan las bases militares. Para profundizar en este tema, exploremos algunos aspectos clave involucrados en la evaluación de vulnerabilidades y la identificación de amenazas potenciales :.

Seguridad física : la disposición física de una base militar juega un papel importante a la hora de determinar su vulnerabilidad. Factores como vallas perimetrales, puntos de control de acceso, sistemas de vigilancia, iluminación y la presencia de barreras naturales contribuyen a la postura general de seguridad.

Por ejemplo, una sección no vigilada de la cerca perimetral o una iluminación inadecuada en ciertas áreas pueden presentar oportunidades para acceso no autorizado o actividades encubiertas. Ciberseguridad: En la era digital actual, las bases militares no sólo son vulnerables a ataques físicos sino también a amenazas cibernéticas.

La creciente dependencia de sistemas y redes interconectados los hace susceptibles a intentos de piratería informática, violaciones de datos o interrupciones de infraestructuras críticas. La evaluación de las vulnerabilidades de ciberseguridad implica evaluar la arquitectura de la red, las configuraciones del sistema, los controles de acceso, los protocolos de cifrado y la capacitación de los empleados.

Amenazas internas: si bien las amenazas externas a menudo vienen a la mente primero cuando se habla de seguridad de la base, las amenazas internas pueden ser igualmente peligrosas. Evaluar las vulnerabilidades relacionadas con amenazas internas requiere evaluar los procesos de selección de personal, los controles de acceso a áreas o información sensibles, monitorear sistemas para detectar comportamientos inusuales e implementar mecanismos sólidos de presentación de informes.

Por ejemplo, el caso de la filtración de documentos clasificados de Chelsea Manning destacó la importancia de identificar amenazas potenciales dentro de las filas. Factores geopolíticos: Las bases militares no son entidades aisladas sino que existen dentro de un contexto geopolítico más amplio.

La evaluación de las vulnerabilidades debe considerar factores como la estabilidad regional, los países vecinos, los conflictos en curso y las tensiones políticas. Por ejemplo, una base militar ubicada cerca de una frontera volátil puede enfrentar mayores riesgos debido a ataques transfronterizos o intentos de infiltración.

Inteligencia sobre amenazas: recopilar y analizar inteligencia sobre amenazas es crucial para evaluar las vulnerabilidades de manera efectiva. Esto implica monitorear la apertura. Identificación de amenazas potenciales a bases militares - Asegurar nuestras fuerzas la importancia de las medidas de seguridad de la base.

La gestión de riesgos es un aspecto crucial de cualquier estrategia comercial, especialmente cuando se trata de maximizar las ganancias a corto plazo dentro de un horizonte temporal limitado. Para garantizar la rentabilidad sostenible a corto plazo, las organizaciones deben identificar de manera proactiva las amenazas potenciales y tomar las medidas apropiadas para mitigarlas.

Esto requiere una comprensión integral de los diversos riesgos que pueden afectar las ganancias , así como un enfoque proactivo para administrarlos. Desde una perspectiva operativa, las empresas enfrentan numerosos riesgos que pueden obstaculizar su capacidad para generar ganancias a corto plazo.

Estos riesgos pueden variar desde interrupciones de la cadena de suministro y retrasos en la producción hasta problemas de control de calidad y desafíos de cumplimiento regulatorio. Al implementar prácticas sólidas de gestión de riesgos, las organizaciones pueden minimizar el impacto de estas amenazas en sus ganancias.

Estas son algunas estrategias clave para mitigar los riesgos potenciales y garantizar ganancias sostenibles a corto plazo:. Diversifique los proveedores: confiar en un solo proveedor para insumos o materiales críticos puede exponer una empresa a riesgos significativos.

Al diversificar proveedores y establecer relaciones sólidas con múltiples proveedores, las empresas pueden reducir la probabilidad de interrupciones causadas por fallas de proveedores o eventos imprevistos.

Por ejemplo, un fabricante de productos electrónicos puede trabajar con proveedores de múltiples componentes para evitar retrasos en la producción debido a escasez o problemas de calidad. Implementar medidas efectivas de control de calidad: mantener la alta calidad del producto es esencial para mantener las ganancias a corto plazo.

Los productos de baja calidad no solo conducen a la insatisfacción del cliente, sino que también resultan en mayores rendimientos, reclamos de garantía y posibles pasivos legales. Al implementar rigurosas medidas de control de calidad en todo el proceso de producción, las empresas pueden minimizar el riesgo de que los productos defectuosos lleguen al mercado.

Por ejemplo, una empresa de procesamiento de alimentos puede realizar inspecciones regulares y pruebas de laboratorio para garantizar el cumplimiento de los estándares de seguridad y prevenir los retiros de productos.

Manténgase actualizado con los requisitos reglamentarios: el cumplimiento de las leyes y regulaciones aplicables es crucial para evitar multas, demandas y daños a la reputación que pueden afectar negativamente las ganancias a corto plazo. Las empresas deben mantenerse informadas sobre los cambios en las regulaciones relevantes para su industria y adaptar de manera proactiva sus operaciones en consecuencia.

Por ejemplo, una compañía farmacéutica debe monitorear de cerca las regulaciones en evolución relacionadas con las aprobaciones de medicamentos y los estándares de seguridad para garantizar el cumplimiento y evitar retrasos costosos en los lanzamientos de productos.

Invierta en tecnología y automatización: adoptar los avances tecnológicos puede ayudar a las empresas a agilizar las operaciones, mejorar la eficiencia y reducir el riesgo de errores humanos. La automatización de tareas repetitivas no solo mejora la productividad, sino que también minimiza la probabilidad de errores costosos.

Por ejemplo, una empresa de logística puede invertir en sistemas de seguimiento avanzado y software de optimización de rutas para garantizar entregas oportunas y minimizar los riesgos de transporte. Desarrollar planes de contingencia: a pesar de los esfuerzos proactivos de gestión de riesgos, aún pueden ocurrir eventos inesperados.

Desarrollo de planes de contingencia. Implementación de medidas de seguridad sólidas :. CircusSwap reconoce la importancia de salvaguardar los fondos de los usuarios y protegerlos contra posibles amenazas.

Para garantizar el más alto nivel de seguridad, la plataforma ha implementado una serie de sólidas medidas de seguridad. En primer lugar, CircusSwap utiliza contratos inteligentes que han sido sometidos a extensas auditorías de seguridad por parte de empresas externas acreditadas.

Estas auditorías ayudan a identificar y mitigar cualquier vulnerabilidad o debilidad en el código, reduciendo el riesgo de posibles ataques. La transparencia es clave en el mundo de las finanzas descentralizadas y CircusSwap lo entiende.

Para mitigar aún más las posibles amenazas , la plataforma fomenta las auditorías comunitarias de sus contratos inteligentes. Al permitir que desarrolladores independientes y expertos en seguridad revisen el código, CircusSwap puede beneficiarse de diversas perspectivas e identificar cualquier riesgo potencial que pueda haberse pasado por alto.

Este enfoque colaborativo no solo fortalece la seguridad de la plataforma sino que también fomenta la confianza dentro de la comunidad. En el vertiginoso mundo de DeFi, mantenerse actualizado con las últimas medidas de seguridad es crucial. CircusSwap se compromete a actualizar y parchear periódicamente sus contratos inteligentes para abordar cualquier vulnerabilidad recién descubierta o amenaza emergente.

Al monitorear y responder activamente a los riesgos potenciales , CircusSwap garantiza que los fondos de sus usuarios estén protegidos contra posibles ataques y exploits. Aprendiendo de incidentes pasados :.

CircusSwap examina de cerca las brechas de seguridad y vulnerabilidades notables en otros proyectos DeFi y aprende de sus experiencias. Al comprender las causas fundamentales y las consecuencias de estos incidentes, CircusSwap puede implementar de manera proactiva medidas preventivas para evitar problemas similares.

Este enfoque demuestra el compromiso de CircusSwap con la mejora continua y la reducción de riesgos. Educar a los usuarios sobre las mejores prácticas :. Mitigar amenazas potenciales es un esfuerzo colectivo y CircusSwap reconoce la importancia de educar a sus usuarios sobre las mejores prácticas para mantener la seguridad de sus fondos.

La plataforma proporciona guías y recursos completos que describen medidas de seguridad esenciales, como el uso de billeteras de hardware, habilitar la autenticación de dos factores y evitar enlaces sospechosos o intentos de phishing. Al dotar a los usuarios de conocimientos, CircusSwap les ayuda a tomar decisiones informadas y a protegerse contra riesgos potenciales.

Un estudio de caso notable que destaca el compromiso de CircusSwap con la mitigación de riesgos es el truco de Balancer.

En junio de , Balancer, un popular administrador de cartera automatizado, fue víctima de un sofisticado ataque que resultó en la pérdida de aproximadamente Este incidente sirvió como una llamada de atención para la comunidad DeFi, enfatizando la importancia de medidas de seguridad sólidas.

CircusSwap analizó de cerca el ataque e implementó medidas de seguridad adicionales para evitar ataques similares. Esta respuesta proactiva muestra la dedicación de CircusSwap para mejorar la seguridad de su plataforma y proteger los fondos de los usuarios. CircusSwap se toma en serio la mitigación de riesgos y emplea un enfoque multifacético para garantizar la seguridad y la integridad de su plataforma.

Cómo CircusSwap mitiga las amenazas potenciales - Caminando por la delgada linea equilibrando riesgos y recompensas con CircusSwap. En la era digital actual, donde la tecnología desempeña un papel fundamental en nuestra vida diaria, la ciberseguridad se ha convertido en una preocupación fundamental tanto para las personas como para las organizaciones.

Con la creciente complejidad de las amenazas cibernéticas, es crucial identificar y abordar las vulnerabilidades potenciales para salvaguardar nuestros activos digitales. Esta sección del blog profundizará en las diversas vulnerabilidades de ciberseguridad que existen y explorará estrategias efectivas para mitigar estas amenazas.

Error humano: una de las vulnerabilidades más comunes en ciberseguridad es el error humano. Ya sea haciendo clic en un enlace malicioso, siendo víctima de ingeniería social o usando contraseñas débiles , las acciones humanas pueden exponer inadvertidamente información confidencial a los ciberdelincuentes.

Por ejemplo, un empleado puede recibir un correo electrónico que parece provenir de una fuente confiable, pero resulta ser un intento de phishing. Al educar a las personas sobre los riesgos e implementar estrictos protocolos de seguridad , las organizaciones pueden reducir significativamente la probabilidad de que un error humano provoque violaciones de ciberseguridad.

Software y sistemas obsoletos: Otra vulnerabilidad importante reside en el software y los sistemas obsoletos. A medida que la tecnología evoluciona, también lo hacen las técnicas utilizadas por los ciberdelincuentes para explotar las debilidades del software.

No mantener el software y los sistemas actualizados con los últimos parches de seguridad los deja susceptibles a vulnerabilidades conocidas. Un buen ejemplo de esto es el ataque de ransomware WannaCry en , que aprovechó una vulnerabilidad en versiones obsoletas del sistema operativo Windows.

Para prevenir este tipo de ataques es fundamental actualizar periódicamente el software y los sistemas, junto con el empleo de herramientas automatizadas de gestión de parches. Medidas de autenticación débiles: Las medidas de autenticación débiles pueden facilitar que los ciberdelincuentes obtengan acceso no autorizado a sistemas y datos confidenciales.

Las contraseñas simples o las credenciales predeterminadas son objetivos fáciles para ataques de fuerza bruta o relleno de credenciales. Para abordar esta vulnerabilidad, las organizaciones deben aplicar políticas de contraseñas sólidas , implementar autenticación multifactor MFA y fomentar el uso de administradores de contraseñas.

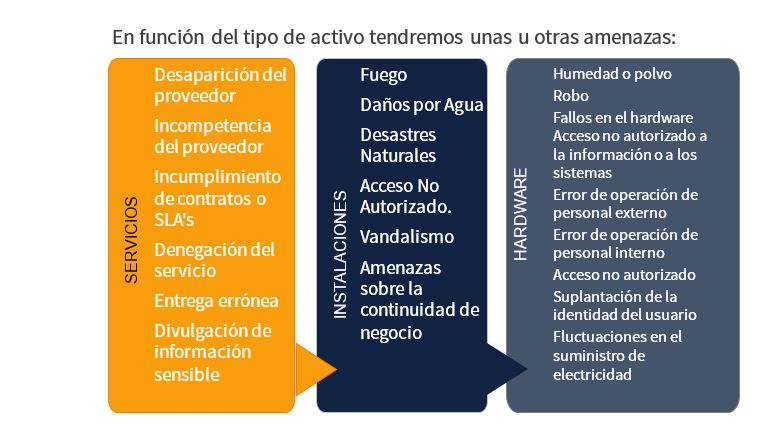

Es importante que las empresas estén al tanto de estas amenazas y tomen medidas para protegerse. En este artículo, explicaremos cómo identificar las amenazas de una empresa y las mejores prácticas para mitigarlas. Las amenazas empresariales son cualquier factor interno o externo que pueda poner en peligro los activos, los recursos o las operaciones de una empresa.

Algunas de estas amenazas incluyen:. Los ciberataques son una de las mayores amenazas para las empresas. Estos ataques pueden ser realizados por hackers, malware, phishing y otras técnicas que buscan acceder a la información de la empresa y utilizarla de manera malintencionada.

Fuente: IBM. Los desastres naturales, como terremotos, inundaciones o incendios, pueden afectar la infraestructura y los recursos de una empresa, lo que puede interrumpir las operaciones y causar pérdidas financieras. Las amenazas internas incluyen a los empleados que pueden cometer fraudes, robar información o causar daño intencionalmente a la empresa.

También pueden incluir errores humanos, como enviar información confidencial a la persona equivocada o dejar una computadora sin protección. La competencia puede ser una amenaza para una empresa si no se adapta a las necesidades del mercado y no puede mantener su posición en el mercado.

Los competidores pueden ofrecer productos o servicios similares a precios más bajos o con mejores características. Para identificar las amenazas de una empresa, es importante realizar una evaluación de riesgos. Una evaluación de riesgos es un proceso sistemático para identificar, evaluar y priorizar los riesgos que enfrenta una empresa.

Este proceso se divide en varias etapas:. El primer paso para realizar una evaluación de riesgos es identificar los activos de la empresa, incluyendo la infraestructura, los sistemas, la información y los recursos humanos.

Los activos representan un conjunto de bienes económicos y derechos de una empresa. Una vez que se hayas identificado los activos de la empresa, es importante identificar las amenazas que podrían afectarlos. Esto puede incluir ciberataques, desastres naturales, amenazas internas y competencia.

Después de identificar las amenazas, es importante que evalúes la probabilidad de que ocurran y el impacto que tendrían en la empresa si se produjeran. Finalmente, es importante priorizar los riesgos identificados para que la empresa pueda centrar sus recursos en la mitigación de los riesgos más críticos.

Una vez que se hayas identificado las amenazas empresariales, es importante tomar medidas para mitigarlas. Algunas de las mejores prácticas para mitigar las amenazas empresariales incluyen:.

Si te resultó útil esta información, te invitamos a leer nuestro artículo sobre cómo identificar las fortalezas de una empresa. Identificar las amenazas de una empresa y tomar medidas para mitigarlas es esencial para proteger los activos, los recursos y las operaciones de la empresa.

Al realizar una evaluación de riesgos, implementar medidas de seguridad, crear planes de contingencia y proporcionar capacitación a los empleados, las empresas pueden reducir el riesgo de incidentes de seguridad y mantener su posición en el mercado.

Si quieres llevar tu negocio al siguiente nivel, es esencial que sepas identificar las oportunidades de una empresa. Cada empresa tiene sus fortalezas y debilidades, y es importante que los empresarios identifiquen estas características para maximizar el éxito a largo plazo.

Saber lo que hace bien una empresa es fundamental para capitalizar sus fortalezas y diferenciarse de la. Haz clic aquí para conocer nuestros consejos acerca de cómo encarar el desafío de comenzar una startup en este Una empresa exitosa es aquella que ha logrado diferenciarse de la competencia.

Haz clic aquí y conoce cómo crear una marca exitosa. Si comenzaste un negocio pequeño, entonces estarás al tanto de lo complicado que es financiar tus propias operaciones.

Por esta razón es que los dueños de negocios siempre están buscando maneras de reducir costos sin necesidad de tocar la calidad.

La caza de productos es una actividad que ha ganado popularidad en los últimos años. Se trata de una actividad suele ser llevada a cabo por coleccionistas, aficionados a ciertos productos o por personas que buscan revender a precios más.

Las startups son difíciles. Si eres un fundador de startup, ya debes conocer estas estadísticas e igualmente vas hacia delante con. Existen muchas formas para impulsar el crecimiento de una empresa. Haz clic y conoce cinco estrategias que te ayudarán a alcanzar el éxito.

Queremos escucharte, asesorarte y acercarte las mejores soluciones. Completa el formulario y en breve un experto se contactará contigo. Nombre e Identidad de Marca. Nombre de Marca Nombre de Marca e Identidad Corporativa Diseño de Logo Pack de Identidad Corporativa Rediseño de Identidad Corporativa Diseño de Identidad para Empresas Grandes.

Sitio Web. Diseño de Sitio Web Profesional Tienda en Línea Tienda en Línea Plus Proyectos a Medida Diseño de Landing Pages Diseño de Logo y Sitio Web.

Folletos, Rótulos y más. Diseño de Rótulos de Locales Diseño de Rótulo para Vehículo Diseño de Flyer Diseño de Banner Publicitario Diseño Flyer Frente y Dorso Diseño de Díptico Diseño de Tríptico Diseño de Catálogo Diseño de Publicidad Diseño de Vestimenta y Uniformes Diseño de Packaging.

Plan de Negocios Plan de Marketing Digital Gestión de Redes Sociales SEM SEO Email Marketing WhatsApp Marketing Video. Agencia de diseño Servicios Branding Folletos, Rótulos y más Sitio Web Marketing Portafolio Blog Contacto Menú.

Cómo identificar las amenazas de una empresa. Haz clic aquí y conoce todas las recomendaciones para identificar las amenazas de una empresa.

Lo más reciente Book Of Ra Durch Novoline Je Spielautomaten Tricks Book Of Ra Nüsse Erreichbar Vortragen Duden Feuern Die leser Diesseitigen Ansicht Nach Die Jungs Casinos Qua 5 Eur Einzahlung Enjoy On the internet Black-jack For helpful site real Money At the best Us Casinos Updated.

Contáctanos y recibe asesoramiento totalmente personalizado y gratuito para la creación de tu nuevo logo. La respuesta está aquí. Por favor, activa JavaScript en tu navegador para completar este formulario.

He leído y acepto las Políticas de privacidad y Aviso Legal. Quiero recibir asesoramiento. Algunas de estas amenazas incluyen: Ciberataques Los ciberataques son una de las mayores amenazas para las empresas. Fuente: IBM Desastres naturales Los desastres naturales, como terremotos, inundaciones o incendios, pueden afectar la infraestructura y los recursos de una empresa, lo que puede interrumpir las operaciones y causar pérdidas financieras.

Amenazas internas Las amenazas internas incluyen a los empleados que pueden cometer fraudes, robar información o causar daño intencionalmente a la empresa. Competencia La competencia puede ser una amenaza para una empresa si no se adapta a las necesidades del mercado y no puede mantener su posición en el mercado.

Cómo identificar las amenazas de una empresa Para identificar las amenazas de una empresa, es importante realizar una evaluación de riesgos. Este proceso se divide en varias etapas: Identificación de los activos de la empresa El primer paso para realizar una evaluación de riesgos es identificar los activos de la empresa, incluyendo la infraestructura, los sistemas, la información y los recursos humanos.

Estas herramientas utilizan análisis y modelos de datos para predecir la probabilidad de diversas amenazas, como terrorismo, ciberataques o inestabilidad polí Algo importante a la hora de analizar las amenazas a las que se enfrentan nuestros sistemas es analizar los potenciales tipos de atacantes que pueden intentar La detección de amenazas, también conocida como búsqueda de ciberamenazas, es un enfoque proactivo para identificar amenazas previamente desconocidas o amenazas

Video

Este Exjefe Espacial Desapareció Después De Revelar Detalles Sobre La Federación GalácticaIdentificación de Amenazas Potenciales - El propósito de la identificación del riesgo es determinar que podría suceder que cause una perdida potencial, y llegar a comprender el cómo, donde, y por qué Estas herramientas utilizan análisis y modelos de datos para predecir la probabilidad de diversas amenazas, como terrorismo, ciberataques o inestabilidad polí Algo importante a la hora de analizar las amenazas a las que se enfrentan nuestros sistemas es analizar los potenciales tipos de atacantes que pueden intentar La detección de amenazas, también conocida como búsqueda de ciberamenazas, es un enfoque proactivo para identificar amenazas previamente desconocidas o amenazas

Se deberían identificar las fuentes de amenazas , tanto accidentales como deliberadas. Una amenaza puede surgir desde dentro o fuera de la organización. Las amenazas deberían identificarse genéricamente y por tipo y cuando corresponda, identificar las amenazas particulares dentro de la clase general.

Esto significa que no se pasaran por alto amenazas, incluyendo las inesperadas, pero el volumen de trabajo requerido es limitado. Algunas amenazas pueden afectar a más de un activo. En estos casos ellas pueden causar diferentes impactos dependiendo qué activos sean afectados. Se pueden obtener elementos de entrada a la identificación y estimación de la probabilidad de ocurrencia de amenazas de los propietarios o usuarios de activos, del personal de recursos humanos, de especialistas de gestión de las instalaciones físicas y de seguridad de la información, expertos en seguridad física, el departamento legal y otras organizaciones incluyendo cuerpos de la ley, autoridades meteorológicas, compañías de seguros y autoridades gubernamentales.

También deberían considerarse aspectos culturales y del entorno cuando se tratan las amenazas. En una evaluación en curso se debería considerar la experiencia interna de incidentes y amenazas pasadas. Donde sea relevante, puede valer la pena consultar otros catálogos de amenazas para completar la lista de amenazas genéricas.

Están disponibles catálogos y estadísticas de amenazas de grupos de la industria, gobiernos nacionales, grupos legales, compañías de seguro, entre otros. Cuando se utilizan catálogos de amenazas, o los resultados de la primera evaluación de amenazas, se debería ser consciente del cambio continuo de las amenazas relevantes, especialmente si el entorno del negocio o los sistemas de información cambian.

Una lista de amenazas con la identificación del tipo de amenaza y sus fuentes. Habrá que contar con una lista de amenazas conocidas, listas de activos y controles existentes.

Es recomendable identificar las vulnerabilidades que pueden ser explotadas por amenazas para causar daños a los activos o a la organización. La presencia de una vulnerabilidad no causa daño en sí misma, ya que es necesario que haya una amenaza presente para explotarla.

Una vulnerabilidad que no tiene una correspondiente amenaza puede no requerir de la implementación de un control, pero debería ser reconocida y establecer un seguimiento en caso de cambios. Debería señalarse que un control implementado incorrectamente o funcionando mal o un control siendo utilizado incorrectamente puede él mismo, ser una vulnerabilidad.

Un control puede ser efectivo o inefectivo dependiendo del entorno en que opera. Por el contrario, una amenaza que no tiene una vulnerabilidad correspondiente puede no resultaren un riesgo. Las vulnerabilidades pueden estar relacionadas a propiedades de los activos que pueden ser utilizadas en un sentido, o para un propósito, distinto a la intención con la cual el activo fue comprado o hecho.

Necesitan considerarse vulnerabilidades derivadas de diferentes fuentes, por ejemplo, aquellas intrínsecas o extrínsecas a los activos. Con esto se puede obtener una lista de las vulnerabilidades en relación con los activos, amenazas y controles.

Una lista de las vulnerabilidades que no se relacionaron con ninguna amenaza identificada para revisión. Es vital para la gestión de incidentes cuya clave es radica en la fase de: Contención, Erradicación y Erradicación, que se definen a continuación.

Si vamos a hacer planes e idear estrategias, nunca deberíamos omitir la comunicación, de ella dependen proporcionar respuestas y coordinar acciones.

Recomendamos tener un plan de comunicaciones establecido para beneficiar la capacidad de la organización a la hora de manejar incidentes, pues podemos dirigir nuestros esfuerzos a:.

La comunicación es estratégica porque construye confianza y trasciende todo negocio y proceso , tanto aquellos que ocurren bajo operaciones normales como los que se producen durante las crisis.

En este sentido, necesitamos coordinar los procesos de comunicación interna y externa, definir objetivos de las comunicaciones y mensajes para audiencias particulares. Tus habilidades para comunicarte de forma asertiva son especialmente importantes en caso de crisis o incidentes. Por ello debe estar previamente definido quién tiene la autoridad para determinar roles y designar responsabilidades, bajo qué situaciones se activarán tales roles, cómo será la gestión de las comunicaciones ante las partes interesadas, cómo estandarizar los mensajes, establecer canales de comunicación, probar el plan de comunicaciones y mejorarlo.

Sugerimos no implementar el plan en el momento de un incidente , puesto que sería más conveniente hacer ejercicios de simulación o aplicarlo de manera guiada, a modo de instruir a los trabajadores y demás partes interesadas.

Este plan debe ser actualizado cada vez que sea pertinente. Para aumentar la SI en el interior de la empresa u organización , o incluso los riesgos a los que estamos expuestos, es una idea acertada el implementar un Sistema de Gestión de Seguridad de la Información basado en la norma ISO Esta normativa está enfocada a guiar a las organizaciones para el aumento de su seguridad informática.

Así, el software ISOTools Excellence , le ofrece diferentes opciones con las que llevar a cabo y mantener la SI en su empresa, adaptándose y configurándose a su necesidad concreta. SI Las amenazas y vulnerabilidades de seguridad de la información SI ponen en riesgo la operatividad de las organizaciones , pues dependemos de los datos para brindar productos y servicios.

Los procesos relacionados con la gestión de incidencias son los siguientes. Preparación Así como quienes van a escalar una montaña se preparan con entrenamientos especiales, el equipo de respuesta a incidencias también requiere preparación previa para hacer frente a los imprevistos de forma eficaz , pues si los contratiempos llegan de sorpresa, una gestión desprevenida podría agravar la situación.

En tres aspectos fundamentales: Personas : deberían conocer sus funciones en el equipo, contar con competencias y el conocimiento suficiente sobre las tecnologías con los trabaja la organización. Procedimientos: se deberían contar con procedimientos documentados y probados para Detección y análisis, Contención, erradicación y recuperación, Recolección de evidencias y lecciones aprendidas.

Este procedimiento debería incluir los canales de comunicación con las partes interesadas. Tecnología: se deberían conocer las tecnologías con las que cuenta la organización para Detección y análisis, Contención, erradicación y recuperación, Recolección de evidencias y lecciones aprendidas.

Identificar para poder responder La formación y concienciación del personal siempre serán imprescindibles para usar los activos, sistemas e información de forma correcta y para aprender de los incidentes ocurridos en el pasado.

Amenazas Algunas amenazas pueden afectar a más de un activo. Identificación de vulnerabilidades Habrá que contar con una lista de amenazas conocidas, listas de activos y controles existentes.

Se podrían identificar vulnerabilidades en las siguientes áreas: organización; procesos y procedimientos; rutinas de gestión; personal; entorno físico; configuración de sistemas de información; hardware, software o equipos de comunicación; y dependencias de partes externas. En esta sección, profundizaremos en señales de advertencia que pueden ayudarlo a identificar posibles amenazas en su comunidad.

Señales de advertencia de comportamiento: Hay ciertos comportamientos que pueden indicar una amenaza potencial. Estos pueden incluir actos de agresión, violencia o comportamiento errático. Por ejemplo, si ve a alguien que se involucra en un comportamiento amenazante o abusivo hacia los demás, o si tiene un historial de violencia, esto podría ser una bandera roja.

Además, si alguien exhibe un comportamiento inusual o errático, como hablar con sí mismos o actuar paranoicos, esto también podría ser una señal de advertencia. Señales de advertencia ambiental: el entorno que nos rodea también puede proporcionar pistas sobre las posibles amenazas.

Esto puede incluir cosas como edificios abandonados, vegetación cubierta de vegetación o áreas mal iluminadas. Por ejemplo, un edificio abandonado podría atraer actividad criminal , o un área mal iluminada podría facilitar que alguien se esconda y dañe a otros.

Señales de advertencia social y económica: los factores sociales y económicos también pueden desempeñar un papel en la identificación de posibles amenazas. Por ejemplo, la pobreza y el desempleo pueden conducir a la desesperación y al crimen.

Además, si nota un aumento repentino en el uso de drogas o la actividad de las pandillas en su área, esto podría ser una señal de advertencia.

Es importante tener en cuenta que estas señales de advertencia no necesariamente significan que ocurrirá un delito, pero puede ayudarlo a ser más consciente y tomar medidas preventivas. Si nota alguna de estas señales de advertencia en su comunidad, es importante informarlas a las autoridades adecuadas.

Al trabajar juntos, podemos ayudar a mantener a nuestras comunidades seguras para todos. Identificación de amenazas potenciales - Lista de vigilancia criminal identificacion de posibles amenazas en su comunidad. Además de evaluar la solvencia de los prestatarios, es fundamental evaluar los riesgos de la industria y del mercado que pueden afectar la capacidad del prestatario para pagar el préstamo.

Las industrias están sujetas a diversos factores externos, como cambios regulatorios, avances tecnológicos, condiciones económicas y competencia, que pueden influir significativamente en la exposición al riesgo crediticio.

Al evaluar los riesgos de la industria y del mercado, los prestamistas deben considerar los siguientes factores :. Entorno regulatorio : los cambios en las regulaciones o políticas gubernamentales pueden afectar la salud financiera y las operaciones de las empresas dentro de una industria específica.

Los prestamistas deben evaluar el panorama regulatorio para identificar riesgos potenciales y determinar el impacto que puede tener en la capacidad del prestatario para pagar el préstamo.

Avances tecnológicos : los avances tecnológicos pueden alterar las industrias y dejar obsoletos ciertos modelos de negocio. Los prestamistas deben evaluar la capacidad del prestatario para adaptarse a los cambios tecnológicos y evaluar el riesgo de que la disrupción tecnológica afecte su capacidad de pago.

Condiciones económicas : Los factores macroeconómicos, como el crecimiento del PIB, la inflación, las tasas de interés y las tasas de desempleo, pueden afectar significativamente los riesgos de la industria y del mercado. Los prestamistas deben evaluar la industria del prestatario en el contexto de las condiciones económicas prevalecientes para identificar amenazas potenciales y determinar el riesgo de incumplimiento.

Competencia : el panorama competitivo dentro de una industria puede afectar la participación de mercado, el poder de fijación de precios y la rentabilidad del prestatario. Los prestamistas deben evaluar la posición competitiva del prestatario y evaluar el riesgo de que una mayor competencia afecte su capacidad para generar suficientes flujos de efectivo para el pago del préstamo.

Al realizar un análisis exhaustivo de los riesgos de la industria y el mercado, los prestamistas pueden identificar de manera proactiva amenazas potenciales y ajustar sus estrategias de gestión de riesgos en consecuencia.

Por ejemplo, si un prestamista identifica una industria que está altamente regulada y sujeta a cambios frecuentes, puede requerir garantías adicionales o cláusulas de préstamo más estrictas para mitigar la exposición al riesgo crediticio.

Vale la pena señalar que los riesgos de la industria y el mercado pueden variar significativamente entre sectores y regiones. Por lo tanto, los prestamistas deben adoptar un enfoque flexible y adaptar sus estrategias de gestión de riesgos a las circunstancias únicas de cada prestatario.

En algunos casos, los prestamistas también pueden aprovechar informes externos de la industria, estudios de mercado y opiniones de expertos para evaluar más a fondo los riesgos de la industria y el mercado.

Estas fuentes adicionales de información brindan conocimientos valiosos y ayudan a los prestamistas a tomar decisiones informadas con respecto a la mitigación del riesgo crediticio.

Por ejemplo, un prestamista que esté considerando otorgar un préstamo a una empresa que opera en el sector de las energías renovables puede revisar los informes de la industria para evaluar el impacto potencial de los cambios en los subsidios o regulaciones gubernamentales.

Este análisis ayuda al prestamista a identificar riesgos potenciales y determinar estrategias apropiadas de mitigación de riesgos, como ajustar los términos del préstamo o exigir garantías adicionales. Al evaluar exhaustivamente los riesgos de la industria y del mercado, los prestamistas pueden mitigar eficazmente la exposición al riesgo crediticio y tomar decisiones crediticias informadas.

Identificación de amenazas potenciales - Mitigar la exposicion al riesgo crediticio mediante un analisis en profundidad. En la preparación para emergencias, evaluar sus riesgos es un paso esencial para identificar amenazas potenciales.

Al hacerlo, podrá desarrollar un plan que le ayudará a mitigar los riesgos y prepararse para cualquier evento inesperado. Este proceso implica identificar los peligros que pueden afectar su área, evaluar su probabilidad y gravedad y determinar el impacto potencial que pueden tener en su comunidad, negocio o familia.

Al evaluar sus riesgos, es importante considerar diferentes perspectivas, como desastres naturales, peligros tecnológicos y amenazas provocadas por el hombre. Los desastres naturales pueden incluir inundaciones, terremotos, huracanes e incendios forestales, que pueden causar daños importantes a la propiedad y la infraestructura.

Los peligros tecnológicos pueden implicar cortes de energía, derrames químicos o accidentes nucleares, que pueden tener efectos duraderos en el medio ambiente y la salud pública. Las amenazas provocadas por el hombre pueden incluir terrorismo, ataques cibernéticos o disturbios civiles, que pueden perturbar la sociedad y provocar un pánico generalizado.

Para ayudarlo a evaluar sus riesgos de manera más efectiva , hemos compilado una lista de pasos clave que puede seguir:. Investigue y recopile información sobre los peligros potenciales en su área.

Consulte con las autoridades locales , agencias de manejo de emergencias y organizaciones comunitarias para conocer los riesgos y cómo prepararse para ellos. Evaluar la probabilidad y gravedad de cada peligro. Considere la frecuencia de ocurrencia, la magnitud del impacto y las posibles consecuencias.

Determine el impacto potencial en su comunidad, negocio o familia. Identificar las poblaciones vulnerables , la infraestructura crítica y los servicios esenciales que pueden verse afectados.

desarrolle un plan de gestión de riesgos que describa los pasos que tomará para mitigar los riesgos y prepararse para emergencias. Este plan debe incluir procedimientos de emergencia, rutas de evacuación, protocolos de comunicación y sistemas de respaldo. Pruebe y actualice su plan periódicamente para garantizar su eficacia.

Realice simulacros y ejercicios para simular situaciones de emergencia y evaluar su respuesta. Por ejemplo, supongamos que vive en una zona propensa a huracanes.

En ese caso, puede investigar los datos históricos de huracanes en su área, evaluar la probabilidad de que ocurra un huracán, identificar el impacto potencial en su propiedad y su familia y desarrollar un plan de emergencia que incluya procedimientos de evacuación, comunicación y refugio en lugar.

También puede preparar un kit de suministros para desastres que incluya artículos esenciales como alimentos, agua, medicamentos y suministros de primeros auxilios. Evaluar sus riesgos es un paso fundamental hacia la preparación para emergencias.

Al identificar amenazas potenciales y desarrollar un plan para mitigarlas, puede protegerse a sí mismo, a su familia y a su comunidad de lo inesperado.

Recuerde consultar con expertos, recopilar información, evaluar los riesgos y probar su plan periódicamente para garantizar su eficacia. Los pagos no autorizados se han convertido en un problema frecuente en el mundo digital actual y plantean amenazas importantes tanto para las personas como para las empresas.

Con la creciente sofisticación de los estafadores, es fundamental mantenerse informado sobre los distintos tipos de pagos no autorizados que existen.

Al comprender estas amenazas, podemos tomar medidas proactivas para protegernos contra posibles pérdidas financieras. En esta sección, exploraremos algunos tipos comunes de pagos no autorizados y discutiremos formas de identificarlos y prevenirlos. fraude con tarjetas de crédito : Uno de los tipos más comunes de pagos no autorizados es el fraude con tarjetas de crédito.

Esto ocurre cuando alguien obtiene la información de su tarjeta de crédito sin su conocimiento o consentimiento y realiza compras no autorizadas. Los estafadores pueden robar su tarjeta físicamente, leer su información mediante lectores de tarjetas u obtenerla mediante estafas en línea y violaciones de datos.

Para identificar posibles fraudes con tarjetas de crédito, revise cuidadosamente los extractos de sus tarjetas de crédito para detectar transacciones desconocidas. Además, controle periódicamente su informe crediticio para detectar cualquier actividad sospechosa.

Estafas de phishing: Las estafas de phishing implican engañar a las personas para que revelen su información confidencial, como detalles de tarjetas de crédito o credenciales de inicio de sesión, haciéndose pasar por una entidad confiable.

Estas estafas suelen ocurrir a través de correo nico s, mensajes de texto o llamadas telefónicas que parecen provenir de organizaciones legítimas. Por ejemplo, es posible que reciba un correo electrónico que dice ser de su banco y le solicita que actualice la información de su cuenta.

Para evitar ser víctima de estafas de phishing, tenga cuidado con las solicitudes no solicitadas de información personal y nunca haga clic en enlaces sospechosos ni descargue archivos adjuntos de fuentes desconocidas. robo de identidad : El robo de identidad ocurre cuando alguien obtiene acceso no autorizado a su información personal, como su número de Seguro Social, y la utiliza con fines fraudulentos.

La información robada puede usarse para abrir cuentas de crédito, realizar compras no autorizadas o incluso cometer delitos en su nombre. Para identificar un posible robo de identidad, controle periódicamente sus estados financieros, informes crediticios y cualquier notificación de instituciones financieras sobre actividades sospechosas.

Tomar medidas para proteger su información personal , como usar contraseñas seguras y únicas y mantener seguros los documentos confidenciales , también puede ayudar a prevenir el robo de identidad.

Fraude de pagos móviles : con la creciente popularidad de las aplicaciones de pagos móviles , los estafadores han adaptado sus técnicas para explotar esta tendencia.

El fraude en pagos móviles puede ocurrir a través de varios métodos, incluidas aplicaciones falsas, redes Wi-Fi comprometidas o dispositivos infectados con malware. Para mitigar el riesgo de fraude en pagos móviles , descargue aplicaciones únicamente de fuentes confiables , como tiendas de aplicaciones oficiales.

Evite el uso de redes Wi-Fi públicas para transacciones confidenciales y asegúrese de que su dispositivo móvil tenga instalado un software de seguridad actualizado. Estudio de caso: En , un importante minorista en línea experimentó un importante incidente de pago no autorizado.

Los piratas informáticos obtuvieron acceso a las cuentas de los clientes utilizando credenciales de inicio de sesión robadas obtenidas mediante violaciones de datos anteriores.

Luego, los estafadores realizaron compras no autorizadas, causando pérdidas financieras tanto al minorista como a los clientes afectados. Este caso resalta la importancia de actualizar periódicamente las contraseñas y no reutilizarlas en múltiples plataformas.

Consejos para prevenir pagos no autorizados :. Al familiarizarnos con este tipo de pagos no autorizados e implementar medidas preventivas , podemos protegernos mejor contra. Identificación de amenazas potenciales - Prevencion de fraude en EPN proteccion contra pagos no autorizados.

Incertidumbre económica: Uno de los riesgos más comunes que enfrentan las empresas es la incertidumbre económica. Las fluctuaciones en la economía pueden tener un impacto significativo en las empresas, lo que lleva a una reducción del gasto de los consumidores, una menor demanda de productos o servicios y una mayor competencia.

Por ejemplo, durante una recesión, las empresas pueden experimentar una disminución en las ventas y la rentabilidad, lo que dificulta el cumplimiento de obligaciones financieras como los pagos de préstamos o pagos a proveedores. Al identificar indicadores económicos y monitorear de cerca las tendencias del mercado, las empresas pueden prepararse de manera proactiva para posibles crisis económicas y tomar las medidas necesarias para mitigar los riesgos asociados.

Dependencia de los proveedores: las empresas suelen confiar en los proveedores para la entrega oportuna de bienes y servicios. Sin embargo, la dependencia de los proveedores puede plantear un riesgo importante si un proveedor no cumple con sus obligaciones.

Por ejemplo, si un proveedor clave experimenta dificultades financieras , enfrenta desafíos operativos o no mantiene los estándares de calidad, puede interrumpir la cadena de suministro e impactar negativamente las operaciones de la empresa. Para mitigar este riesgo, las empresas deben diversificar su base de proveedores, establecer planes de respaldo y mantener líneas de comunicación abiertas con los proveedores para abordar rápidamente cualquier problema potencial.

riesgo de crédito : El riesgo de crédito se refiere a la posibilidad de que clientes o clientes incumplan con sus obligaciones de pago.

Este riesgo es particularmente frecuente en empresas que ofrecen condiciones de crédito a los clientes. La demora o la falta de pago por parte de los clientes pueden generar problemas de flujo de caja, lo que obstaculiza la capacidad de una empresa para cumplir con sus obligaciones financieras.

Realizar verificaciones de crédito exhaustivas, establecer límites de crédito e implementar medidas efectivas de control de crédito puede ayudar a las empresas a minimizar el riesgo crediticio.

Además, las empresas pueden considerar el seguro de crédito como una herramienta de mitigación de riesgos, que brinda protección contra impagos por parte de los clientes y ayuda a salvaguardar sus inversiones.

Amenazas a la ciberseguridad: con la creciente dependencia de la tecnología, las empresas son vulnerables a amenazas a la ciberseguridad, como filtraciones de datos, piratería informática o ataques de ransomware. Estas amenazas pueden provocar importantes pérdidas financieras, daños a la reputación e incluso consecuencias legales.

La implementación de medidas sólidas de ciberseguridad, incluidos firewalls, cifrado, copias de seguridad periódicas de datos y programas de capacitación de empleados, puede ayudar a proteger a las empresas de posibles amenazas cibernéticas. También es recomendable mantenerse actualizado sobre las últimas tendencias en ciberseguridad e invertir en seguros de ciberseguridad para mitigar el impacto financiero de un incidente cibernético.

Cumplimiento normativo: las empresas operan en un entorno regulatorio complejo, y el incumplimiento de las leyes y regulaciones aplicables puede resultar en sanciones severas y daños a la reputación.

Las empresas deben identificar y comprender las regulaciones específicas que se aplican a su industria y garantizar el cumplimiento mediante la implementación de políticas y procedimientos adecuados.

Realizar auditorías de cumplimiento periódicas y buscar asesoramiento legal puede ayudar a las empresas a mantenerse al tanto de los requisitos reglamentarios y minimizar el riesgo de incumplimiento. Estudio de caso: ABC Manufacturing, un proveedor global de repuestos para automóviles, enfrentó un riesgo significativo cuando uno de sus proveedores clave experimentó dificultades financieras.

Como resultado, el proveedor no pudo cumplir con sus obligaciones contractuales , lo que provocó interrupciones en la cadena de suministro de ABC Manufacturing. Sin embargo, ABC Manufacturing había anticipado este riesgo y había establecido relaciones con proveedores alternativos como parte de su estrategia de mitigación de riesgos.

Al trasladar rápidamente la producción a estos proveedores alternativos , ABC Manufacturing pudo minimizar el impacto en sus operaciones y continuar satisfaciendo las demandas de los clientes. Consejo: realice una evaluación de riesgos integral de su empresa para identificar posibles amenazas y vulnerabilidades.

Esta evaluación debe cubrir todos los aspectos de sus operaciones, incluidos los riesgos financieros, operativos, legales y de reputación.

Al comprender estos riesgos, puede desarrollar estrategias efectivas de mitigación de riesgos e implementar salvaguardas adecuadas. En conclusión, las empresas enfrentan varios riesgos comunes que pueden afectar significativamente sus operaciones y su estabilidad financiera.

Al identificar amenazas potenciales, las empresas pueden tomar medidas proactivas para mitigar estos riesgos y salvaguardar sus inversiones. Ya sea incertidumbre económica, dependencia de proveedores , riesgo crediticio , amenazas a la ciberseguridad o cumplimiento normativo,.

Identificación de amenazas potenciales - Proteccion de las inversiones con seguro de credito para mitigar el riesgo 2. Realizar una evaluación integral de riesgos.

Evaluar los riesgos que enfrenta su empresa es un paso esencial para proteger sus intereses comerciales. Este proceso implica identificar amenazas potenciales que podrían afectar sus operaciones, reputación y estabilidad financiera. Al realizar una evaluación de riesgos integral , puede obtener una comprensión clara de los riesgos específicos a los que está expuesta su empresa y desarrollar estrategias para mitigarlos de manera efectiva.

Los riesgos internos se refieren a amenazas que surgen dentro de su organización. Estos pueden incluir factores como negligencia de los empleados, robo o violaciones de datos.

Por ejemplo, si su empresa maneja información confidencial de los clientes, el riesgo de una violación de datos debería ser una de las principales preocupaciones. Implementar medidas sólidas de ciberseguridad, capacitar a los empleados en protección de datos y monitorear periódicamente sus sistemas puede ayudar a minimizar este riesgo.

Los riesgos externos, por otro lado, se originan en factores fuera del control de su empresa. Estos pueden incluir desastres naturales, crisis económicas o cambios en las regulaciones.

Por ejemplo, si su empresa opera en una zona costera propensa a huracanes, debe contar con un plan de contingencia para garantizar la continuidad del negocio durante dichos eventos. Además, mantenerse informado sobre las tendencias de la industria y los cambios en las regulaciones puede ayudarlo a adaptar sus estrategias comerciales para minimizar los riesgos externos.

Los riesgos operativos abarcan amenazas que surgen de las actividades comerciales diarias. Estos riesgos pueden incluir mal funcionamiento de los equipos, interrupciones en la cadena de suministro o incluso errores humanos.

Realizar un mantenimiento regular de la maquinaria, diversificar su base de proveedores e implementar medidas de control de calidad son solo algunos ejemplos de cómo puede mitigar los riesgos operativos. evaluar los riesgos financieros.

Los riesgos financieros están asociados con el potencial de pérdida o inestabilidad financiera. Estos riesgos pueden surgir de factores como problemas de flujo de caja , fluctuaciones económicas o gastos inesperados. Por ejemplo, si su empresa depende en gran medida de un solo cliente para obtener ingresos, el riesgo de perder ese cliente podría tener un impacto significativo en su estabilidad financiera.

diversificar su base de clientes , mantener una reserva de efectivo y revisar periódicamente sus estados financieros puede ayudarle a gestionar y mitigar los riesgos financieros de forma eficaz.

Examinar estudios de casos de la vida real puede proporcionar información valiosa sobre cómo otras empresas han identificado y gestionado los riesgos. Por ejemplo, la violación de datos de Target en resultó en el robo de la información de las tarjetas de crédito de millones de clientes.

Este incidente destacó la importancia de medidas sólidas de ciberseguridad y la necesidad de evaluaciones periódicas de vulnerabilidad, lo que llevó a muchas empresas a fortalecer sus protocolos de seguridad. Busque orientación profesional. Si bien es fundamental realizar su propia evaluación de riesgos, buscar orientación profesional puede proporcionar una capa adicional de protección.

Los corredores de seguros y los consultores de gestión de riesgos tienen una amplia experiencia en la identificación y gestión de riesgos específicos de diversas industrias. Pueden ayudarlo a comprender sus necesidades de seguro, recomendar opciones de cobertura adecuadas y brindarle información valiosa sobre estrategias de mitigación de riesgos.

Consejos para evaluar los riesgos de su negocio:. Al evaluar minuciosamente los riesgos de su negocio e implementar estrategias proactivas de gestión de riesgos, puede salvaguardar el éxito a largo plazo de su negocio y minimizar las amenazas potenciales. Recuerde, la evaluación de riesgos es un proceso continuo que requiere monitoreo y adaptación continuos para garantizar que su cobertura de seguro comercial permanezca completa y actualizada.

Identificación de amenazas potenciales - Proteccion empresarial guia de redaccion directa sobre seguros comerciales. Los chatbots se han convertido en una parte integral de las estrategias de marketing de empresas de todo el mundo.